Аутентификация рукописных электронных подписей | Bio-metria

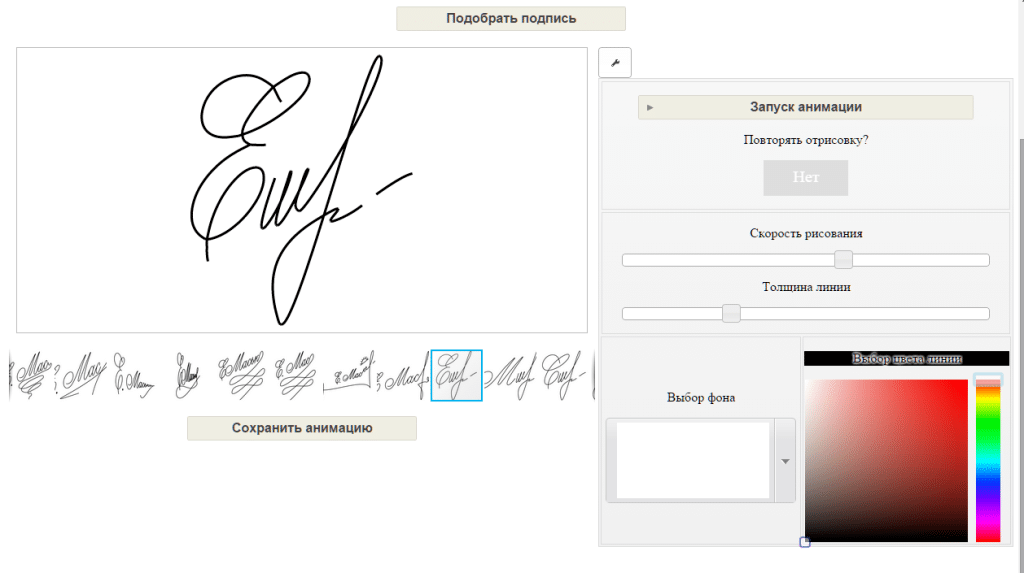

Esignature

_________________________________________________

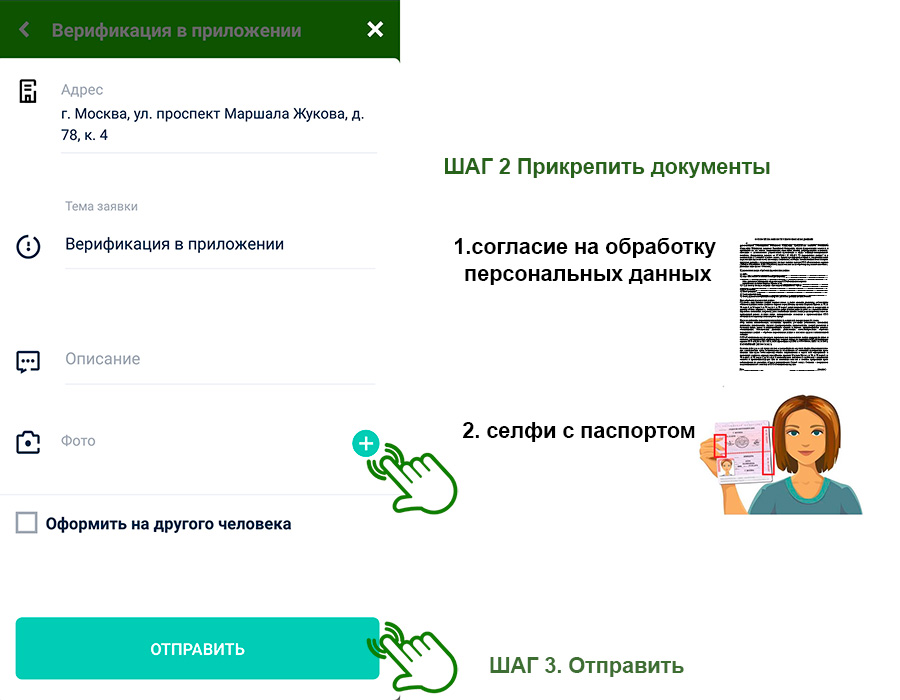

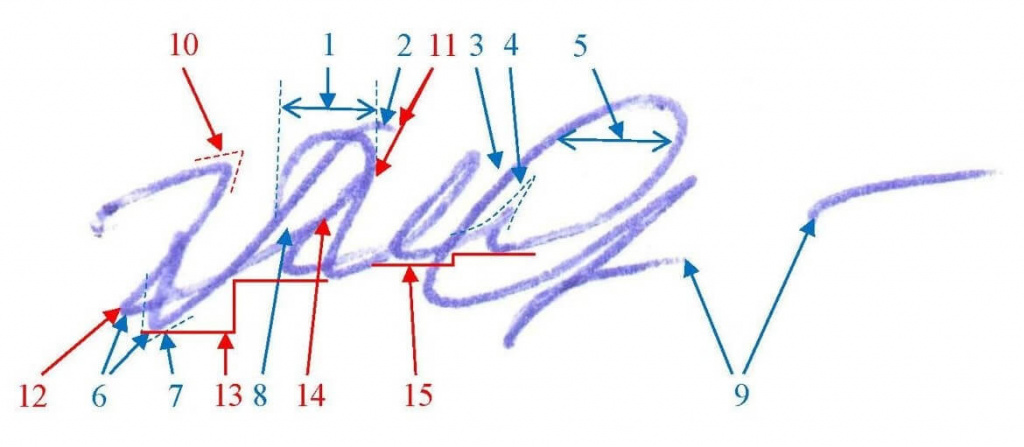

Утилита сравнивает биометрические параметры подписи, сделанной в электронном документе с несколькими другими образцами в режиме реального времени для верификации личности подписавшегося

Личность подписашегося определяется путем сопоставления всех подписей с эталонной. Предназначена не совсем для сравнения, а для выявления лучшего совпадения, что бы максимально точно определить владельца подписи.

Технология рукописной электронной подписи

Образцы могут браться непосредственно из документов или же быть сделаны прямо тут же на биометрическом планшете. Являясь с виду простой программой, работающей в режим «подделка / оригинал», основана на технологиях нейросетей.

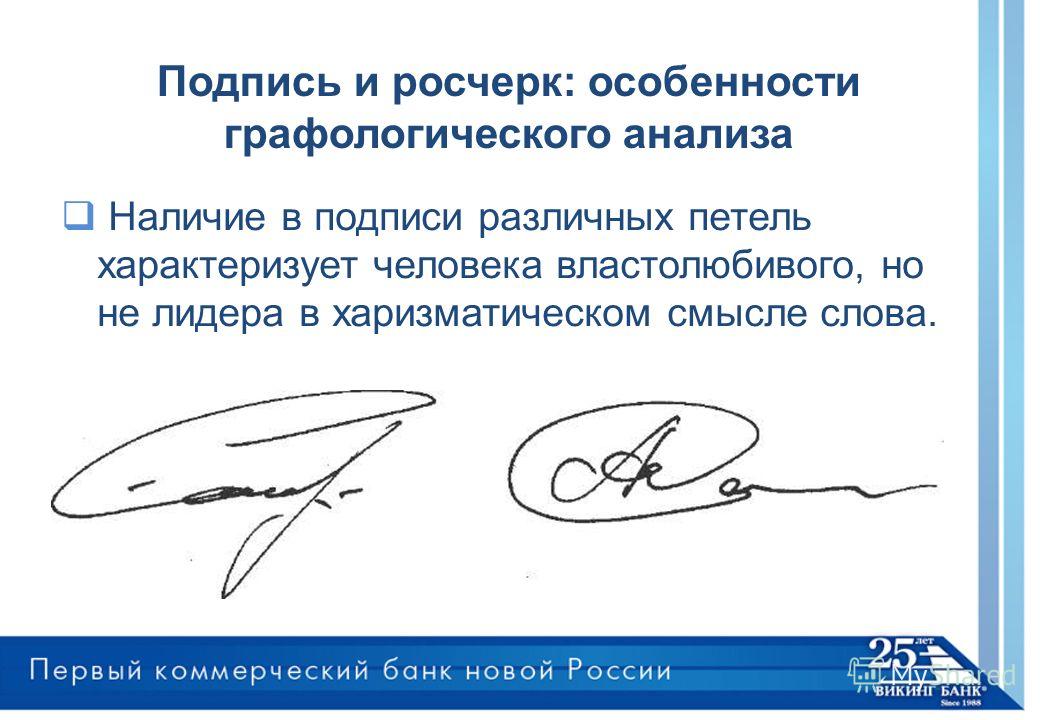

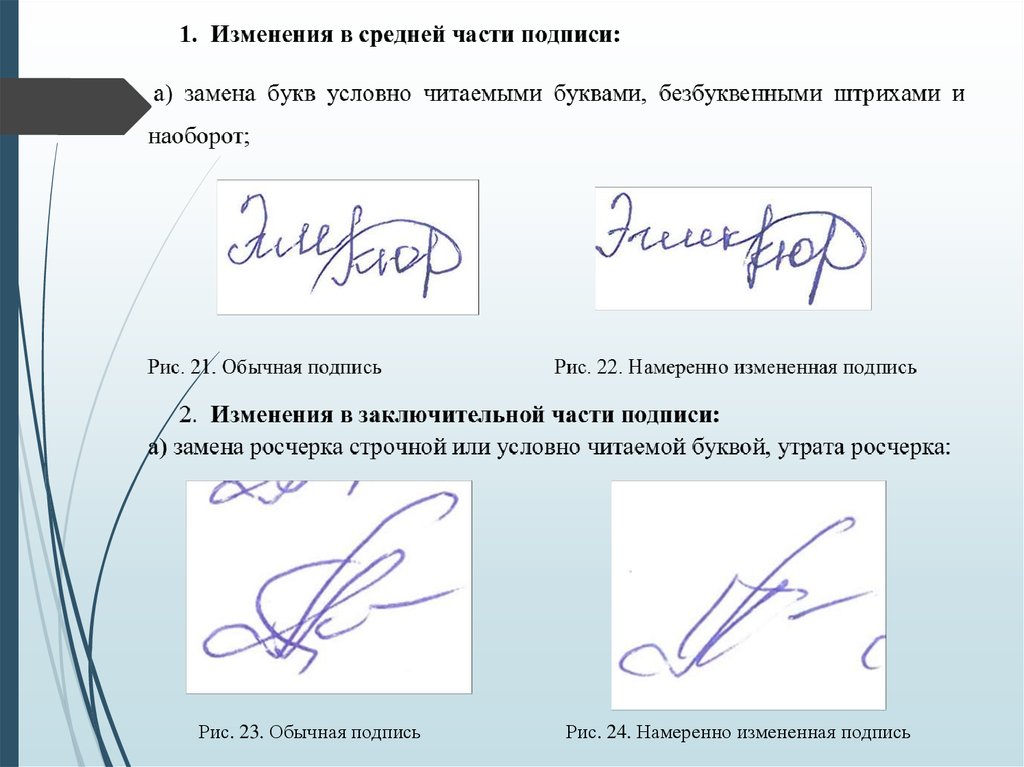

В качестве демонстрации можно провести анализ путем сравнения подписей, например, попросить подделать вашу подпись или выявить обладателя оригинальной подписи среди нескольки.

Верификация на основе рукописной подписи электронного документа

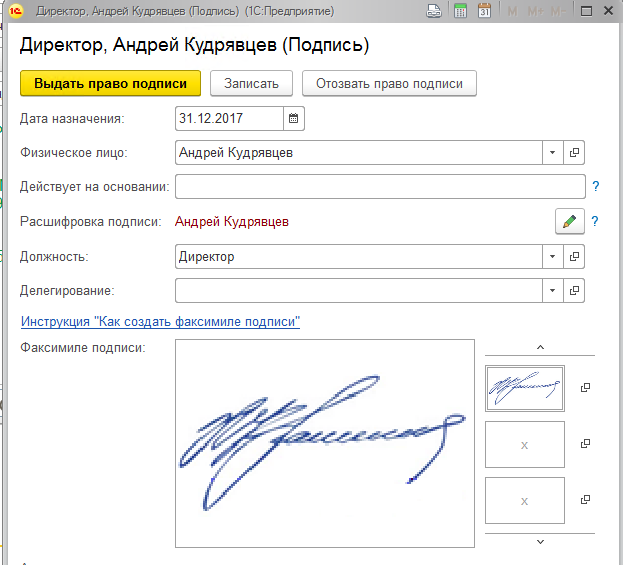

Вы можете записывать подписи своих клиентов и сохранять их в отдельной базе. После того как подпись сохранена, ее можно сравнить с другими образцами, чтобы вычислить личность её владельца из вашей базы данных. Для сравнения нужно как минимум 2 записи. Классическим примером является запись 5-и подписей через биометрический планшет и сохранение их в качестве образцов.

Анализ

Signotec Biomtric-API основан на нейронной сети, которая была разработана в ходе многолетнего опыта. Сравнение выполняется с использованием сложных математических алгоритмов. Эта технология signotec — лучшиая из доступных на рынке модулей для сравнения электронных подписей. Что было подтверждено различными независимыми исследованиями по всему миру.

Эта небольшая не экспертная программа позволяет провести довольно точный анализ и выявить попытку подделки подписи. Для профессионального изучения биометрических параметров подписи, их 3D визуализации существуют следующие продукты — Signotec Biometric и RSA Tools

Интеграция в ваши системы

- Интеграция в существующие приложения и рабочие процессы

- Возможна работа на стороне клиента или сервера

- Сравнение существующих подписей

- Сравнение новых в реальном времени

- Сравнение статических функций (только изображение — 2D)

- Сравнение динамических характеристик (биометрия — 4D)

Демо-приложение с исходным кодом бесплатно. Вы можете попросить его у нас. Загрузка включает в себя также обширную документацию.

Интеграция происходит через COM-компонент и поэтому является решением на базе Windows. Вы можете использовать компонент, например, с C #, VB.NET или C ++.Кроме того, доступна серверная версия, включающая веб-сервис и скрипт базы данных.

КОНСУЛЬТАЦИЯ

Представьтесь, пожалуйста

Введите e-mail

Ваш вопрос:

Сделано в Германии

Благодаря собственной разработке и производству компанией Signotec электроники, микропрограмм, драйверов и приложений достигается оптимальная координация между аппаратным и программным обеспечением.

Как проверить электронную подпись — Контур.Крипто

Успешная проверка подтверждает авторство подписи и гарантирует, что после подписания в документ не вносились изменения и сертификат не был отозван. Информация об авторе содержится в файле подписи в виде сертификата автора.

Для проверки подписи вам потребуется исходный документ и файл подписи. Контур.Крипто может проверить подпись, созданную с использованием сертификата любого удостоверяющего центра.

Примечание

В сервисе Контур.Крипто можно проверить только электронную подпись, хранящуюся в отдельном файле (отсоединённая подпись).

Примечание

Если вы получили ссылку для просмотра и скачивания документа, перейдите по ней. Контур.Крипто покажет результат проверки подписи и даст возможность скачать протокол проверки.

Процесс проверки подписи

Перейдите в разделПроверка электронной подписи

|

|

Выберите исходный документ |

|

Выберите файл подписиОбычно файл подписи называется так же, как и документ, и имеет расширение sig. |

|

Получите протокол проверки |

Результаты проверки

Результаты проверки подписи будут отражены в протоколе, который можно сохранить или распечатать. Проверка может иметь следующий статус:

Статус: Подпись подтверждена

Успешная проверка электронной подписи означает:

- Подпись соответствует исходному документу.

- Документ не модифицирован. После создания подписи в него не вносились никакие изменения.

- Сертификат не был отозван.

Статус: Подпись не подтверждена

Возможные причины, по которым электронная подпись не прошла проверку:

- Подпись не соответствует документу. Был выбран неправильный документ либо файл подписи был создан для другого документа. Необходимо проверить соответствие файлов, которые вы выбираете с диска. При необходимости запросите у автора правильные документы.

- Документ был модифицирован. После создания проверяемой подписи в документ были внесены изменения. Для устранения данной причины необходимо исключить возможность модификации исходного документа после создания подписи для него.

- Сертификат был отозван.

Статус: Подпись частично подтверждена

Подпись была создана для проверяемого документа, но на текущий момент истек либо не наступил срок действия сертификата.

Статус: Подпись подтверждена, но на момент проверки срок действия сертификата истек

Сервис Контур.Крипто не может проверить, что на момент подписания файла сертификат отправителя был действующим. Поэтому автору документа необходимо продлить сертификат или получить новый и заново выслать подписанный документ.

Вопросы и ответы

Можно ли в Контур.Крипто проверить подпись, поставленную в Word?

Пока технические возможности сервиса позволяют проверить подпись, поставленную только в специальных программах, предназначенных для подписания документов и создающих подпись в отдельном файле.

Как госзаказчик сможет проверить подпись на котировочной заявке?

Можно порекомендовать госзаказчику сделать это в сервисе Контур.Крипто. Кроме того, проверку подписи можно выполнить в любой другой программе, которая позволяет проверять подписи, хранящиеся в отдельном файле.

Если сертификат у автора подписи — действующий и изменений в документ он не вносил, но проверку подпись не проходит.

Что делать в этом случае?

Что делать в этом случае?Уточните у автора: правильный ли исходный документ и файл подписи он прикрепил при отправке? Если нет — запросите исходный документ и файл подписи у автора повторно.

Проверка подписи — Глоссарий | CSRC

- Проекты

- Публикации Развернуть или свернуть

- Темы Развернуть или свернуть

- Новости и обновления

- События

- Глоссарий

- О CSRC Развернуть или свернуть

Поиск

Сортировать по

Релевантность (наилучшее соответствие)Срок (A-Z)Срок (Z-A)

Пункты на странице 100200500Все- Глоссарий

А | Б | С | Д | Е | Ф | грамм | ЧАС | я | Дж | К | л | М | Н | О | п | Вопрос | р | С | Т | U | В | Вт | Икс | Д | Z

Проверка подписи

Определения:

Процесс использования алгоритма цифровой подписи и открытого ключа для проверки цифровой подписи данных.

Источник(и):

НИСТ СП 800-102

Использование алгоритма цифровой подписи и открытого ключа для проверки цифровой подписи данных.

Источник(и):

NIST SP 800-57, часть 1, ред. 5

Использование цифровой подписи и открытого ключа для проверки цифровой подписи данных.

Источник(и):

NIST SP 800-175B Ред. 1

Проверка подписи | CISA

Все административные повестки CISA должны быть подписаны криптографической цифровой подписью уполномоченным представителем CISA.

Следующая информация предоставляется в качестве ресурса для получателей повестки в суд.

Сертификаты

Административные повестки CISA будут подписаны с использованием инфраструктуры открытого ключа Министерства внутренней безопасности. Последний список отозванных сертификатов DHS и сертификаты ЦС DHS размещены на странице CRL и сертификатов Министерства финансов https://pki.treas.gov/crl_certs.htm.

Хэши/отпечатки сертификатов уполномоченных представителей X.

509

509 В приведенной ниже таблице содержатся хэш-значения сертификата X.509, которые можно использовать для определения того, была ли подпись повестки в суд после проверки предоставлена уполномоченным представителем CISA.

Уполномоченный представитель Срок действия | Алгоритм хеширования | Хеш-значение сертификата X.509 |

21 марта 2022 г. до текущего | SHA1 (отпечаток) | 5F B6 82 49 4C F3 49 9C 9D 2E DA E8 93 D2 7B 46 46 BB 0C 37 |

| SHA256 | AF 72 CE 33 9A E1 1F 58 61 C1 90 D7 F0 DC 68 57 B5 72 E2 B4 17 0D 7E 75 90 45 64 77 D9 2D F9 3E | |

13 июля 2021 г. до текущего | SHA1 (отпечаток) | 22d4 a8 f955 86 а4 09 73 е9 с3 1с 90 е8 42 2а 68 d0 20 65 |

ША256 | 1b 02 40 c8 2a 8e 32 a6 4e e8 af b1 6d b4 8f 21 db d3 6d 52 ba b8 83 09 40 d7 ff c7 de 84 7f ab | |

26 апреля 2021 г. до 12 июля 2021 г. | SHA1 (отпечаток) | 3F FC 19 C6 54 AF CC CB 48 C0 30 13 76 FE 23 FB 7F 5F 22 24 |

ША256 | 2E 75 C4 7B 65 87 13 5B 81 6F A2 79 6C 56 A4 CB 59 80 C4 0A 5D 61 77 64 EF 84 48 6E 1E 2C 11 2A |

Срок действия уполномоченного представителя – Срок действия уполномоченного представителя – это период времени, в течение которого представитель CISA уполномочен подписывать административные повестки в суд CISA. Этот период времени отличается от срока действия сертификата подписывающей стороны.

Алгоритм хеширования — CISA предоставляет хэш-значения SHA1 и SHA256 для каждого сертификата X.509. Любое хеш-значение можно использовать для сравнения с хеш-значением подписи в полученной повестке; однако рекомендуется использовать хэш SHA256.*

Значение хэша сертификата X.