Зачем нужен родовой сертификат

*Статья не носит медицинский характер, приведенная в ней информация требует консультации лечащего врача

Женщинам после тридцати недель беременности, вне зависимости от того работает она или нет, государство обязано выдавать родовой сертификат. Многие будущие мамочки не знают, в чем заключается его польза и имеют лишь сведения, что он необходим для предъявления в больнице когда начнутся роды.

На самом деле родовой сертификат дает всем беременным женщинам без исключения большие преимущества.

Во-первых, как только вы его получите, то сможете обратиться в абсолютно любую клинику для дальнейшего наблюдения беременности. Ведь каждая мамочка хочет создать для себя и малыша комфортные условия в последние недели беременности, а с помощью сертификата это вполне возможно.

Во-вторых, вы сами выбираете для себя роддом. С помощью сертификата вы сможете обратиться даже в платные медицинские центры, где вам и малышу абсолютно бесплатно окажут все нужные услуги.

В-третьих, по приказу Министерства Здравоохранения вы можете выбрать любую детскую консультацию, где вашего ребенка будут обследовать так же бесплатно в течение первого года жизни. Это так же очень важно, ведь у наших мам и бабушек не было выбора, куда обращаться за оказанием медицинской помощи, а у нас есть.

Получить родовой сертификат должны все беременные женщины с определенным сроком беременности, имеющие гражданство Российской Федерации. Так же его могут получить и иностранки, но с условием законного проживания на территории России. Получить его можно в женской консультации, где беременная женщина наблюдалась. Отказать в его выдаче могут лишь по той причине, если будущая мама не предоставила нужные документы для получения, например, паспорт.

Родовый сертификат — теперь только в электронном виде

С начала июля 2021 года родовый сертификат формируется не на бумаге, а только в электронном виде.

Что это за сертификат

Родовый сертификат — это документ, который предоставляет беременной женщине право самостоятельно выбирать медучреждение, в котором она будет наблюдаться во время беременности, рожать и наблюдать новорожденного.

Зачем сертификат медицинским организациям

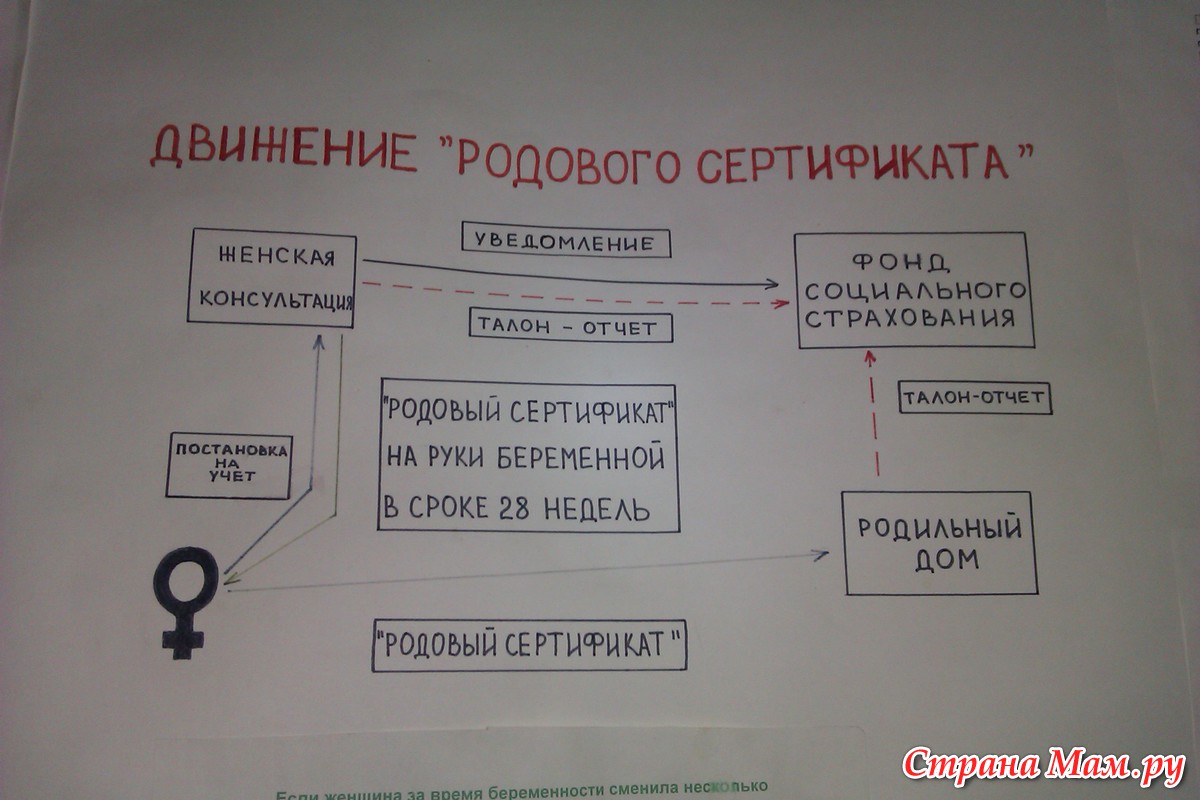

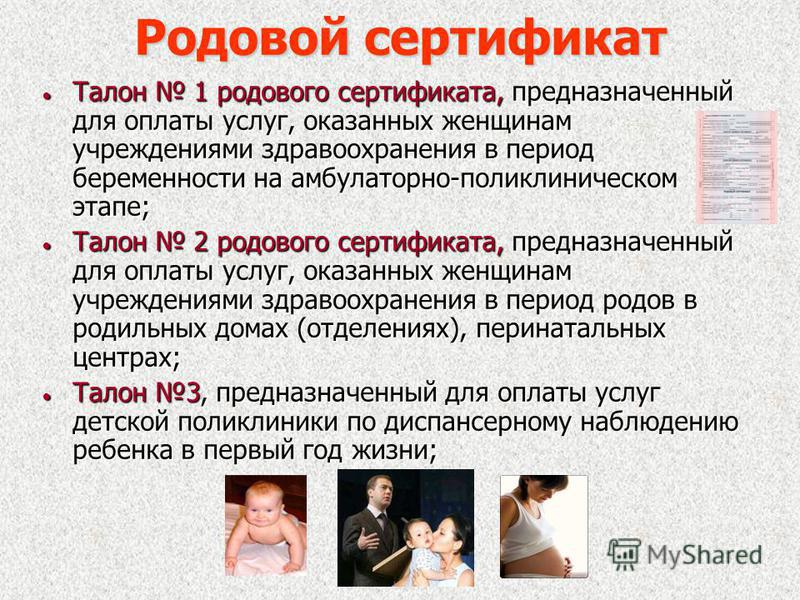

Талоны родового сертификата имеют свою стоимость. Поэтому сотрудники медицинской организации, где женщина будет наблюдаться за счет ОМС в период беременности, родов и послеродовый период, а ее ребенок — в первый год жизни, получат прибавку к зарплате. Ее выплатит региональное отделение Фонда социального страхования на основании талонов родового сертификата.

Как получить сертификат

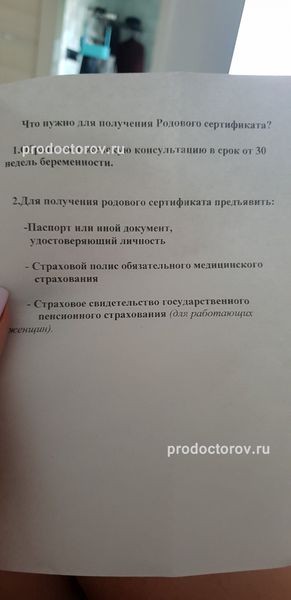

Бланк электронного родового сертификата формируется врачами при первом посещении женщиной женской консультации по месту жительства. Для этого женщине необходимо предоставить:

· паспорт

· медицинский полис

· СНИЛС

Если родовый сертификат не был открыт женской консультацией, его сформирует роддом.

Электронный родовый сертификат также может быть сформирован и детской поликлиникой, где будут проводиться профилактические осмотры ребенка.

Заполняться и храниться электронный сертификат будет в единой информационной системе ФСС «ЕИИС «Соцстрах».

Что нужно делать женщине с сертификатом

Раньше бланк нужно было иметь при себе и представлять в медучреждение. Теперь этого не потребуется.

Всю информацию о том, что беременная встала на учет в женской консультации, роды были успешно приняты, и услуги по профилактическому наблюдению ребенка в течение первого года жизни были оказаны, региональные отделения Фонда будут получать автоматически.

Это значительно упростит процедуру заполнения родового сертификата медицинскими работниками, а женщине, в свою очередь, не придется больше носить с собой неудобный бумажный бланк родового сертификата и переживать, что он может быть испорчен или утерян.

Родовый сертификат — теперь только в электронном виде

С 1 июля 2021 года родовый сертификат формируется не на бумаге, а только в электронном виде.

Что это за сертификат

Родовый сертификат — это документ, который предоставляет беременной женщине право самостоятельно выбирать медучреждение, в котором она будет наблюдаться во время беременности, рожать и наблюдать новорожденного.

Зачем сертификат медицинским организациям

Талоны родового сертификата имеют свою стоимость. Поэтому сотрудники медицинской организации, где женщина будет наблюдаться за счет ОМС в период беременности, родов и послеродовый период, а ее ребенок — в первый год жизни, получат прибавку к зарплате. Ее выплатит региональное отделение Фонда социального страхования на основании талонов родового сертификата.

Как получить сертификат

Бланк электронного родового сертификата формируется врачами при первом посещении женщиной женской консультации по месту жительства.

Для этого женщине необходимо предоставить:

Для этого женщине необходимо предоставить:— паспорт

— медицинский полис

— СНИЛС. Если родовый сертификат не был открыт женской консультацией, его сформирует роддом.

Электронный родовый сертификат также может быть сформирован и детской поликлиникой, где будут проводиться профилактические осмотры ребенка.

Заполняться и храниться электронный сертификат будет в единой информационной системе ФСС «ЕИИС «Соцстрах».

Что нужно делать женщине с сертификатом

Раньше бланк нужно было иметь при себе и представлять в медучреждение. Теперь этого не потребуется.

Всю информацию о том, что беременная встала на учет в женской консультации, роды были успешно приняты, и услуги по профилактическому наблюдению ребенка в течение первого года жизни были оказаны, региональные отделения Фонда будут получать автоматически.

Это значительно упростит процедуру заполнения родового сертификата медицинскими работниками, а женщине, в свою очередь, не придется больше носить с собой неудобный бумажный бланк родового сертификата и переживать, что он может быть испорчен или утерян.

Автор Динара Дусалиева

Подпишись на ВКонтакте: там публикуются самые интересные новости!Необходимое в роддом | Официальный сайт родильного дома при ГКБ им. С.И. Спасокукоцкого

УВАЖАЕМЫЕ ПАЦИЕНТКИ!

В нашем стационаре ведутся электронные истории, поэтому вам не нужно будет заполнять «от руки» каждый бланк. Акушерка лишь внесет ваши данные в базу, и программа автоматически распечатает все документы.

Возьмите с собой:

ОРИГИНАЛЫ:

ПАСПОРТА

ПОЛИС ОМС

СНИЛСа

(По возможности по 3 копии каждого оригинала).

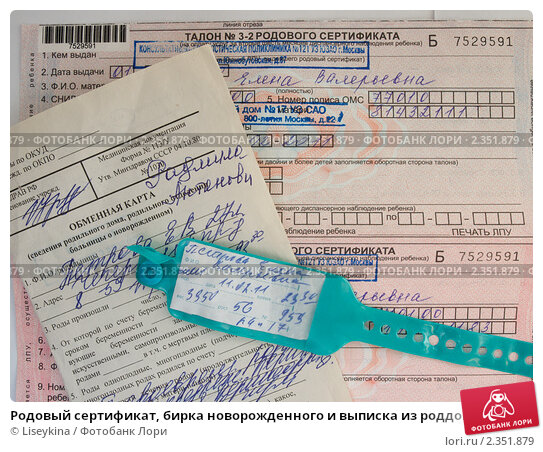

Еще вам понадобятся родовой сертификат (при наличии) и обменная карта, таким образом, вы значительно сократите время поступления в родильный дом.

Предлагаем ознакомиться с бланками, их НЕ НУЖНО распечатывать и подписывать, заполнение будет в электронной форме уже в Роддоме:

➤ Согласие на медицинское вмешательство

➤ Согласие на проведение прививок

➤ Согласие на виды медицинских вмешательств

➤ Согласие на дигностическую манипуляцию

➤ Согласие на обследование на ВИЧ

➤ Согласие с общим планом лечения и обследования

➤ Согласие на обработку персональных данных

Что можно взять с собой в отделение патологии беременности:

➤ Документы (паспорт, обменная карта, при наличии — СНИЛС, родовой сертификат, полис ОМС)

➤ Средства личной гигиены

➤ Гаджеты (телефон, зарядное устройство)

Анализы и вещи необходимые для партнерских родов (муж, мама, сестра, доула и т.д.):

➤ RW (сифилис)– 3 месяца

➤ ВИЧ– 3 месяца

➤ Гепатит В и С– 3 месяца

➤ Флюорография – 6 месяцев

➤ Сертификат о вакцинации от COVID- 19, или отрицательного результата исследования биологического материала (мазок из носо- и ротоглотки) на наличие новой коронавирусной инфекции COVID- 19 методом ПЦР, проведенным не более чем за 7 дней до даты родоразрешения

➤ ОБЯЗАТЕЛЬНО: сменная Х/Б одежда (штаны длинные, футболка, носки) и сменная обувь (тапочки чистые, резиновые)

Что необходимо брать на роды

Для МАМЫ:

➤ Моющуюся обувь (кожаная/резиновая)

➤ Мобильный телефон + зарядное устройство

➤ Минеральная вода без газа 0,5л

Что необходимо в послеродовое отделение:

Для МАМЫ:

➤ Туалетные принадлежности

➤ Средства личной гигиены (бюстгальтер для кормящих мам, прокладки послеродовые/урологические, трусы одноразовые – 2 упаковки)

➤ Халат, рубашка (по желанию)

Для РЕБЕНКА:

➤ Памперсы от 0 до 3 кг не более 24 штук

➤ Мазь Бипантен

➤ Влажные салфетки

➤ Жидкое детское мыло

➤ Одежда для ребенка — по желанию (носочки х\б, боди с закрытыми ручками)

2-3 комплекта.

Про прививки новорожденным:

В нашем роддоме проводятся две прививки (гепатит В — в первые сутки, БЦЖ (от туберкулеза) на третьи). Вы можете согласиться на обе прививки или на одну из них, можете отказаться. Мы рекомендуем проводить вакцинацию в полном объеме.

Как заполнить общий сертификат происхождения (видео)

Слово «универсальный» относится не только к дешевым товарам в продуктовом магазине. Это также означает неспецифический, всеобъемлющий и всеобъемлющий.

Итак, общий сертификат происхождения — это неспецифическая форма, которую можно использовать в любой стране, у которой нет Соглашения о свободной торговле с США.

Посмотрите это видео, чтобы увидеть, насколько просто создать общий сертификат происхождения с помощью программного обеспечения Shipping Solutions.

Расшифровка видео:

Сначала перейдите на экран EZ Start-Contacts и введите имена и адреса Exporter и Ultimate Consignee . Затем перейдите на экран EZ Start-Product Detail и введите Описание продукта , Schedule B, код и Country of Origin для каждой отдельной позиции в вашей отгрузке.

Затем перейдите на экран EZ Start-Product Detail и введите Описание продукта , Schedule B, код и Country of Origin для каждой отдельной позиции в вашей отгрузке.

Наконец, перейдите к экрану EZ Start-Generic Certificate of Origin .Здесь вы можете выбрать фразу из базы данных Phrase Database , которая будет отображаться в нижней части формы под подписью компании. В Shipping Solutions предварительно загружено заявление, которое большинство торговых палат используют в сертификате происхождения. Все, что вам нужно сделать, это добавить название и состояние вашей камеры.

Вы также можете указать место и дату подписания сертификата вашей компанией. Если вы загрузили файл подписи в Shipping Solutions и выбрали его в своем профиле, он появится в документе, но вы можете заменить его другой подписью здесь.

Есть еще одно место, где вы можете внести некоторые изменения в общий сертификат происхождения. Перейдите на вкладку Tools , разверните дерево Customize Documents и выберите Certificate of Origin (Generic) . Вы можете изменить описания полей, отображаемые в форме, щелкнув Ярлыки полей . Вы можете изменить принтер и поля, щелкнув Параметры печати . Вы также можете изменить заголовок формы, количество отображаемых цифр в Таблице B и формат даты.

Перейдите на вкладку Tools , разверните дерево Customize Documents и выберите Certificate of Origin (Generic) . Вы можете изменить описания полей, отображаемые в форме, щелкнув Ярлыки полей . Вы можете изменить принтер и поля, щелкнув Параметры печати . Вы также можете изменить заголовок формы, количество отображаемых цифр в Таблице B и формат даты.

Существуют также флажки, чтобы скрыть Заявление о присяге и Строка подписи . Они отображаются в нижнем левом углу общего сертификата происхождения и используются вашей местной торговой палатой для подтверждения вашей формы, если страна, в которую вы экспортируете, требует этого. В противном случае вы можете скрыть эти поля.

В качестве последнего варианта можно выбрать отображение специальных инструкций по коммерческому счету . Они будут отображаться непосредственно под позициями и над подписями. Специальные инструкции для коммерческого счета вводятся на экране EZ Start-Invoices под номером коммерческого счета и могут быть выбраны из базы данных фраз .

Специальные инструкции для коммерческого счета вводятся на экране EZ Start-Invoices под номером коммерческого счета и могут быть выбраны из базы данных фраз .

Как видите, с помощью решений для доставки ваш общий сертификат происхождения можно заполнить за время, необходимое для разогрева макарон с сыром!

Управление общими сертификатами SCEP | ManageEngine Mobile Device Manager Plus

Управление универсальными сертификатами SCEP | ManageEngine Mobile Device Manager Plus Используя универсальную интеграцию SCEP, ИТ-администраторы могут использовать простой протокол регистрации сертификатов для безопасного развертывания запросов на регистрацию сертификатов на устройствах с помощью MDM.MDM можно интегрировать с вашим сервером CA для динамического создания пользовательских сертификатов и распространения сертификатов в больших масштабах, облегчая массовое развертывание сертификатов за счет автоматической подготовки, обновления и автоматической установки сертификатов на устройства.

Настройка SCEP в MDM

Чтобы настроить SCEP в MDM

, выполните следующие действия.- На консоли MDM перейдите к Управление устройством -> Сертификаты

- Щелкните вкладку Серверы CA и щелкните Добавить сервер CA

- Укажите следующие сведения:

| Спецификация профиля | Описание |

|---|---|

| Тип сервера | Укажите тип сервера как Generic SCEP. |

| Название центра сертификации | Укажите имя центра сертификации, выдающего сертификаты. |

| URL-адрес сервера | URL-адрес, который необходимо указать в устройстве для получения сертификата. Укажите URL-адрес HTTP-сервера, если сервер SCEP находится в сети организации и не открыт для внешних сетей. Сертификат запрашивается по этому URL-адресу. Сертификат запрашивается по этому URL-адресу. |

| Добавить сертификат CA | Загрузить сертификат центра сертификации |

Создание шаблонов для серверов CA

Для создания пользовательских сертификатов необходимо настроить шаблон, на основе которого все сертификаты будут выдаваться ЦС.

Чтобы настроить шаблон в MDM, выполните следующие действия:

- В консоли MDM перейдите к Управление устройством -> Сертификаты .

- Щелкните вкладку Шаблоны и щелкните Добавить шаблоны

- Выберите сервер, которому принадлежит шаблон. В этом случае выберите стандартный сервер SCEP, который был добавлен ранее.

- Укажите следующие сведения:

| Спецификация профиля | Описание |

|---|---|

| Название шаблона сертификата | Укажите имя шаблона сертификата. |

| Тема | Укажите DN субъекта, который должен присутствовать в сертификате. Вы можете использовать динамические ключи, такие как % username%,% email%,% firstname% , чтобы получить соответствующие данные, сопоставленные с устройством. Например, вы можете ввести C = US, O = Zylker, OU = Zylker, CN =% firstname%. |

| Субъект Альтернативное имя Тип | Укажите одно из следующих значений: None, RFC 822 Name, DNS Name или Uniform Resource Identifier для типа альтернативного имени субъекта. |

| Значение альтернативного имени субъекта (Может быть настроено, только если настроен тип альтернативного имени субъекта) | Укажите значение альтернативного имени субъекта. Вводимое значение может включать DNS-имя, URI или адрес электронной почты. Например, вы можете использовать динамический ключ % email% для электронной почты. |

| Основное имя NT | Укажите основное имя NT, используемое в организации. |

| Максимальное количество неудачных попыток | Укажите максимальное количество неудачных попыток проверки, разрешенное для получения сертификата от ЦС. Как только максимальный лимит будет превышен, пользователям будет временно запрещено пытаться подтвердить учетную запись пользователя. |

| Интервал времени между попытками | Время ожидания перед последующими попытками получения сертификата |

| Тип вызова | Предварительно общий секретный ключ, предоставляемый центром сертификации, который добавляет дополнительный уровень безопасности.Если выбран Static , пароль запроса будет отправлен на сервер SCEP для аутентификации. Если выбрано Нет , сервер SCEP не запрашивает аутентификацию, и любое устройство может получить сертификат, обратившись к URL-адресу SCEP. |

| Пароль запроса на регистрацию (можно настроить, только если выбран тип запроса «Статический») | Укажите пароль вызова, который будет использоваться. Все устройства будут использовать указанный пароль для аутентификации. |

| Размер ключа | Укажите, имеет ли ключ 1024 или 2048 битов |

| Использование в качестве цифровой подписи | Включение этого параметра гарантирует, что сертификат можно использовать для цифровой подписи |

| Использование для шифрования ключей | Включение этой опции гарантирует, что сертификат может использоваться для шифрования ключа |

| Автопродление сертификата | Включение этого параметра гарантирует автоматическое обновление сертификатов до истечения срока их действия. |

| Автоматическое продление сертификата до | Укажите количество дней, до которых сертификат должен быть автоматически продлен. |

Создание профиля SCEP

Для распространения сертификатов на управляемые устройства с этими устройствами должен быть связан профиль SCEP. Следуйте инструкциям ниже, чтобы создать профиль SCEP и связать его с устройствами

.- Перейдите к Управление устройством -> Профили и создайте профиль Apple, Android или Windows.

- Выберите SCEP на левой панели.

- Выберите созданный шаблон сертификата.

- Нажмите Сохранить и опубликуйте профиль.

Рекомендуется распространить профиль на устройство для тестирования, прежде чем распространять его в производственной среде. После завершения тестирования вы можете распространить профиль в производственной среде с помощью групп.

Copyright © 2021, ZOHO Corp. Все права защищены.доверенных конечных точек — развертывание общего сертификата

Обратная связь

Была ли эта страница полезной? Сообщите нам, как мы можем сделать это лучше.

Duo защищает ваши конфиденциальные приложения, гарантируя, что только известные устройства могут получить доступ к защищенным службам Duo. Когда пользователь аутентифицируется с помощью приглашения Duo, мы проверяем наличие сертификата устройства Duo на этой конечной точке.Вы можете отслеживать доступ к своим приложениям с устройств с сертификатом Duo и без него, а также при необходимости блокировать доступ с устройств без сертификата Duo.

доверенных конечных точек является частью плана Duo Beyond.

Перед включением политики надежных конечных точек в ваших приложениях вам необходимо развернуть сертификат устройства Duo на ваших управляемых устройствах. Мы задокументировали этот процесс для некоторых популярных систем управления конечными точками. Если вы используете другой инструмент для управления своими конечными точками, воспользуйтесь нашей общей интеграцией управления Windows и Mac для развертывания пакета сертификата устройства Duo.

Как только клиент аутентифицируется в Duo с помощью этого сертификата, он становится связанным с этой конкретной конечной точкой. Поэтому вам нужно будет повторить процесс загрузки и установки уникального сертификата Duo из панели администратора Duo для каждой отдельной системы.

Проверка сертификатов доверенных конечных точекDuo работает в браузерах Google Chrome, Edge Chromium, Apple Safari и Internet Explorer.

Предварительные требования

- Доступ к панели администратора Duo в качестве администратора с административными ролями «Владелец», «Администратор» или «Диспетчер приложений».

- Доступ к консоли вашей системы управления конечными точками в качестве администратора с правами на создание новых пакетов распространения программного обеспечения и запланированных задач.

Mac OS X Enterprise Asset Management Tool

Создание интеграции с Mac OS X Enterprise Asset Management Tool

- Войдите в панель администратора Duo и перейдите к Надежным конечным точкам.

- Если это ваша первая интеграция управления, нажмите кнопку «Настроить интеграцию средств управления» внизу страницы.Если вы добавляете другую интеграцию управления, вместо этого нажмите кнопку «Добавить интеграцию».

- На странице «Добавить интеграцию средств управления» найдите общие интеграции в перечисленных интеграциях и щелкните селектор «Добавить эту интеграцию».

- Выберите «Сертификаты для macOS» из «Устаревших» вариантов, а затем нажмите кнопку «Добавить».

Новая интеграция Mac OS X Enterprise Asset Management Tool создается в состоянии «Отключено». Вы включите его, когда будете готовы применить свою политику доверенных конечных точек Duo.

Не закрывайте панель администратора в браузере, чтобы завершить развертывание остальной части сертификата Duo macOS.

Разверните сценарий регистрации macOS

В окне браузера панели администратора Duo просмотрите интеграцию инструментов управления Mac OS X Enterprise Asset Management Tool.

В разделе «Загрузить файлы развертывания» на странице (шаг 1) выберите один из вариантов срока действия сертификата:

В разделе «Загрузить файлы развертывания» на странице (шаг 1) выберите один из вариантов срока действия сертификата:Сертификаты на 1 год Срок действия этих сертификатов истекает через год с момента выдачи.Это лучший вариант для большинства развертываний Duo. Сертификаты на 7 дней Срок действия этих сертификатов истекает через неделю (семь дней) с момента выдачи. Выберите этот вариант, если у вас есть пользователи, которым требуется перевыпуск сертификатов чаще, чем установленный по умолчанию год. Например, у вас есть пользователи виртуальных рабочих столов, чьи конечные точки VDI периодически повторно развертываются, или группа подрядчиков, которые не будут использовать одни и те же рабочие станции в течение года. Щелкните Загрузить сценарий .Фактическое имя загруженного скрипта Python будет похоже на

duo_cert_enrollment-3.5.py.Скопируйте загруженный сценарий в систему управления конечной точкой Mac.

Создайте программный пакет для конечных точек macOS, чтобы запустить скрипт Python для регистрации сертификатов Duo с правами

sudo.Создайте задание развертывания для запуска пакета Duo Python на конечных точках macOS. Он должен работать на конечной точке в контексте вошедшего в систему пользователя, а не рабочей станции, чтобы сертификат был добавлен в цепочку ключей пользователя.

Этот сценарий регистрирует клиент Mac OS в качестве доверенной конечной точки Duo, получая сертификат устройства из Duo, а также настраивает Safari и Chrome (если есть) на автоматический выбор сертификата Duo во время аутентификации.

Мы рекомендуем запускать сценарий на управляемых рабочих станциях при входе каждого пользователя в систему, а также по регулярному ежедневному или еженедельному расписанию, чтобы обеспечить своевременное обновление сертификата Duo клиента.

ВАЖНО! Убедитесь, что ваше задание по распространению или запланированное задание не оставляет скрипт Duo на клиенте Mac OS в легкодоступном месте после завершения.

Если ваш конечный пользователь имеет доступ к сценарию, он может запустить его на других устройствах для получения сертификатов Duo для этих конечных точек без вашего ведома.

Если ваш конечный пользователь имеет доступ к сценарию, он может запустить его на других устройствах для получения сертификатов Duo для этих конечных точек без вашего ведома.

Проверить сертификат

Чтобы убедиться, что сценарий регистрации Duo, развернутый через систему управления конечными точками Mac, работает, запустите приложение Mac OS Keychain Access и убедитесь, что сертификат Duo Device Authentication существует в связке ключей duo-auth.

На этом этапе настроенная интеграция отключена и не применяется ни к каким пользователям, пока вы не завершите развертывание.

Средство управления корпоративными активами Windows

Создание интеграции с Windows Enterprise Asset Management Tool

- Войдите в панель администратора Duo и перейдите к Надежным конечным точкам.

- Если это ваша первая интеграция управления, нажмите кнопку «Настроить интеграцию средств управления» внизу страницы.

Если вы добавляете другую интеграцию управления, вместо этого нажмите кнопку «Добавить интеграцию».

Если вы добавляете другую интеграцию управления, вместо этого нажмите кнопку «Добавить интеграцию». - На странице «Добавить интеграцию средств управления» найдите общие интеграции в перечисленных интеграциях и щелкните селектор «Добавить эту интеграцию».

- Выберите «Сертификаты для Windows» в параметрах «Устаревшие» и нажмите кнопку «Добавить».

Новая интеграция Windows Enterprise Asset Management Tool создается в состоянии «Отключено». Вы включите его, когда будете готовы применить свою политику доверенных конечных точек Duo.

Не закрывайте панель администратора в браузере, чтобы завершить развертывание остальной части сертификата Duo Windows.

Развертывание файлов регистрации в Windows

В окне браузера панели администратора Duo просмотрите интеграцию средств управления Windows Enterprise Asset Management Tool.В разделе «Загрузить файлы развертывания» на странице (шаг 1.1) выберите один из вариантов срока действия сертификата:

Сертификаты на 1 год Срок действия этих сертификатов истекает через год с момента выдачи.  Это лучший вариант для большинства развертываний Duo.

Это лучший вариант для большинства развертываний Duo.Сертификаты на 7 дней Срок действия этих сертификатов истекает через неделю (семь дней) с момента выдачи. Выберите этот вариант, если у вас есть пользователи, которым требуется перевыпуск сертификатов чаще, чем установленный по умолчанию год.Например, у вас есть пользователи виртуальных рабочих столов, чьи конечные точки VDI периодически повторно развертываются, или группа подрядчиков, которые не будут использовать одни и те же рабочие станции в течение года. Щелкните Загрузить пакетный файл . Имя загруженного скрипта будет похоже на

duo_cert_enrollment.bat. Затем щелкните ссылку на шаге 2.2, чтобы загрузить исполняемый файл регистрации, имя которого будет иметь видduo_cert_enrollment-cmsv3-5.0.exe.Если ваши пользователи получают доступ к сайтам, защищенным Duo, с помощью браузера Edge Chromium, также щелкните ссылку для загрузки файла конфигурации Edge duo_edge_configuration.

bat . Загруженный файл будет называться trust_endpoints_edge_configuration.bat .

bat . Загруженный файл будет называться trust_endpoints_edge_configuration.bat .Скопируйте загруженные пакетные сценарии и исполняемый файл в свою систему управления конечными точками Windows.

Создайте программный пакет для конечных точек Windows, чтобы запустить пакетный сценарий регистрации сертификатов Duo (который вызывает исполняемый файл регистрации сертификатов Duo).Ваш пакет должен включать оба файла.

Если вы загрузили пакетный файл Edge Chromium на шаге 1, также добавьте его в качестве дополнительного файла к пакету.

Создайте задание развертывания для запуска программного пакета сертификата Duo на конечных точках Windows. Он должен работать на конечной точке в контексте вошедшего в систему пользователя, а не рабочей станции, чтобы сертификат был добавлен в хранилище личных сертификатов пользователя.

Этот сценарий регистрирует клиент Windows в качестве доверенной конечной точки Duo, получая сертификат устройства из Duo, а также настраивает Internet Explorer (и, возможно, Edge Chromium) на автоматический выбор сертификата Duo во время аутентификации.

Мы рекомендуем запускать сценарий на управляемых рабочих станциях при входе каждого пользователя в систему, а также по регулярному ежедневному или еженедельному расписанию, чтобы обеспечить своевременное обновление сертификата Duo клиента.

ВАЖНО! Убедитесь, что ваше задание распространения или запланированное задание не оставляет скрипт Duo и исполняемый файл на клиенте Windows в легко обнаруживаемом месте после завершения. Если ваш конечный пользователь имеет доступ к сценарию и исполняемому файлу, он может запустить его на других устройствах для получения сертификатов Duo для этих конечных точек без вашего ведома.

Проверить сертификат

Чтобы убедиться, что пакет регистрации Duo, развернутый через вашу систему управления конечными точками Windows, работал, запустите Диспетчер сертификатов пользователей () certmgr.msc ) и разверните Сертификаты — Текущий пользователь \ Персональные \ Сертификаты . Найдите в списке сертификат проверки подлинности устройства Duo .

Найдите в списке сертификат проверки подлинности устройства Duo .

Конфигурация браузера Chrome

Пакет сертификатовDuo для Windows настраивает Internet Explorer на автоматический выбор сертификата устройства Duo при запросе запроса аутентификации Duo.Google Chrome требует дополнительных действий для внесения того же изменения. Без этого пользователям будет предложено выбрать сертификат устройства Duo при аутентификации. Вы можете распространить конфигурацию браузера Chrome с помощью групповой политики AD среди клиентов ПК, подключенных к домену. Автономные клиенты должны быть настроены с помощью утилиты Microsoft LGPO.

Настроить Chrome с EAM и LGPO

Посетите страницу «Утилита объектов локальной групповой политики» в Microsoft TechNet и загрузите lgpo.zip по ссылке внизу страницы.

Щелкните две ссылки для загрузки в разделе «Загрузить файлы для настройки Google Chrome» на странице Windows Enterprise Asset Management Tool (шаг 1).

Имена загруженных файлов будут похожи на

Имена загруженных файлов будут похожи на chrome_cert_lgpo_policy-1.0.polиduo_chrome_configuration.bat.Извлеките исполняемый файл LGPO.exe из zip-файла, загруженного на шаге 1, и скопируйте его и файл.Файлы pol и .bat, загруженные из Duo на шаге 2, в вашу систему управления конечными точками Windows.

Создайте программный пакет для конечных точек Windows, чтобы запустить пакетный сценарий конфигурации Chrome (который вызывает LGPO.exe и файл политики Chrome .pol). Ваш пакет должен включать все три файла.

Создайте задание развертывания для запуска программного пакета сертификата Duo на конечных точках Windows. В отличие от запланированной задачи сертификата Duo, конфигурация Chrome должна запускаться на компьютере только один раз.

Настройте Chrome с помощью GPO

На контроллере домена или другой системе с установленными средствами удаленного администрирования сервера Windows запустите консоль управления групповой политикой (GPMC).

Разверните свой лес и перейдите вниз по дереву к Объекты групповой политики . Щелкните правой кнопкой мыши папку «Объекты групповой политики» и выберите Новый . Введите имя для нового объекта групповой политики (например, «Политика сертификатов Duo Chrome») и нажмите OK .

Щелкните правой кнопкой мыши новый объект групповой политики, созданный на шаге 2, и выберите Изменить .

Перейдите к User Configuration \ Preferences \ Windows Settings \ Registry .

Загрузите файл Chrome Configuration.xml, который содержит параметры реестра GPO, необходимые для настройки Chrome для автоматического выбора сертификата Duo. Сохраните этот файл в месте, доступном из консоли GPMC. Имя загруженного файла будет похоже на

chrome_cert_gpo_config-1.xml.Вернитесь в окно редактора групповой политики и скопируйте / вставьте загруженный XML-файл Chrome (из окна проводника, а не содержимое файла) в панель «Реестр» справа от окна редактора GPO.

Подтвердите импорт вставленного документа, нажав Да .

Подтвердите импорт вставленного документа, нажав Да .Это добавляет параметры реестра в разделе HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Google \ Chrome \ AutoSelectCertificateForUrls в GPO.

Этот параметр реестра позволяет Chrome автоматически выбирать сертификат устройства Duo по запросу браузера Duo, не предлагая пользователю в интерактивном режиме выбрать сертификат.

По завершении настройки всех параметров закройте окно редактора групповой политики.

Примените вновь созданный объект групповой политики сертификата Duo Chrome, связав его с подразделениями, содержащими клиентские компьютеры домена, используемые для доступа к ресурсам Duo.

Завершить развертывание доверенных конечных точек

После того, как вы развернули сертификат Duo на своих конечных точках, вы можете настроить политику надежных конечных точек, чтобы начать проверку сертификата при аутентификации пользователей в службах и приложениях, защищенных Duo.

Когда ваша политика доверенных конечных точек применяется к вашим приложениям Duo, вернитесь к Mac OS X Enterprise Asset Management Tool или Windows Enterprise Asset Management Tool к интеграции управления доверенными конечными точками в панели администратора. В разделе «Изменить статус интеграции» на странице отображается текущий статус интеграции (по умолчанию отключен после создания). Вы можете активировать эту интеграцию управления только для членов указанной тестовой группы или групп или активировать для всех пользователей.

Страницы Device Insight и Endpoints в панели администратора Duo показывают, на каких устройствах доступа присутствует сертификат Duo.

По мере того, как все больше ваших устройств получают сертификат Duo, вы можете изменить активацию интеграции, чтобы она применялась ко всем пользователям (если раньше вы настраивали таргетинг только на тестовые группы), настроить политику доверенных конечных точек, чтобы расширить целевую группу, применить ее к дополнительным защищенным службам или начать блокировать доступ к приложениям с устройств, у которых нет сертификата Duo. Дополнительную информацию см. В документации по надежным конечным точкам.

Дополнительную информацию см. В документации по надежным конечным точкам.

Устранение неисправностей

Нужна помощь? Взгляните на наши статьи базы знаний о надежных конечных точках или обсуждения в сообществе. Для получения дополнительной помощи обратитесь в службу поддержки.

Сертификат(общий) | Северный округ Техаса

Банкротство> Разное

Противник> Разное

Процедура регистрации

1. Проверьте документы, чтобы убедиться, что они соответствуют требованиям к подаче.

2. Подтвердите сертификат (общий) [Банкротство> Разное> Сертификат (общий)] или [Противник> Разное> Сертификат (общий)] следующим образом:

• Щелкните Банкротство или Противник

• Щелкните Разное

• Введите номер дела

• Щелкните Далее

• Проверьте информацию о деле и щелкните Далее

• Выберите сертификат (общий)

• Нажмите «Далее»

• Выберите или добавьте / создайте группу

• Нажмите «Далее»

• Прикрепите PDF-файл

• Нажмите «Далее»

• Введите тип сертификата

• Нажмите «Далее»

Обратитесь к существующим событиям?

Если выбрать это поле:

• Нажмите Далее

• Выберите категорию, к которой относится ваше событие

• Нажмите Далее

• Выберите соответствующее событие, к которому относится ваше событие

• Нажмите Далее

• Нажмите Далее

Обратитесь к существующим событиям?

Если вы НЕ устанавливаете это поле:

• Нажмите «Далее»

• Нажмите «Далее» еще раз

Затем действуйте следующим образом:

• Проверьте точность окончательного текста документа перед отправкой

• Нажмите Далее

• Проверьте уведомление об электронной подаче

Получите сертификат по управлению жизненным циклом непатентованных и брендовых лекарств — DrugPatentWatch

Copyright © DrugPatentWatch. Первоначально опубликовано на сайте Get Your Certificate in Generic and Brand Lifecycle Management

Первоначально опубликовано на сайте Get Your Certificate in Generic and Brand Lifecycle ManagementХотите получить представление о крупнейших событиях, влияющих на доход?

➤ Получите сертификат сегодня

Отслеживая истечение срока действия патентов, судебные разбирательства по патентам, разработки генериков и биоподобных препаратов, вы можете предвидеть эти факторы, формирующие рынок, и оставаться на шаг впереди.

Фирменные фармацевтические компании могут столкнуться с резким падением доходов, поскольку генерические препараты быстро завоевывают долю рынка.В то же время пациенты, врачи, плательщики, фармацевты и другие заинтересованные стороны в сфере здравоохранения должны мчаться, чтобы не отставать.

Этот курс отвечает на следующие вопросы, которые помогут вам адаптироваться:

- Когда истечет срок действия основных патентов на лекарственные препараты?

- Как я могу писать более сильные патенты?

- Как я могу отказаться от патентов на лекарства?

- Как я могу найти, оценить и спланировать возможности выхода на рынок дженериков?

- Как мне узнать о имущественных внесудебных расчетах и условиях сделки?

Всесторонний и действенный охват коммерческих, юридических и нормативных факторов создает прочную основу для стратегического мышления. Разнообразные тематические исследования строятся на этой основе, анализируя и объясняя примеры из реальной работы, чтобы сформировать основу для ваших тактических планов.

Разнообразные тематические исследования строятся на этой основе, анализируя и объясняя примеры из реальной работы, чтобы сформировать основу для ваших тактических планов.

Включает бесплатный сопутствующий учебник

Этот курс является продуктом более двадцати лет обучения компаниям, разрабатывающим лекарственные препараты, и другим заинтересованным сторонам в сфере здравоохранения.

Посредством разработки первого веб-сайта, посвященного бизнесу биотехнологий в 1990-х годах (ныне принадлежащего New York Times ), редактирования и публикации Journal of Commercial Biotechnology , а также ведущей аналитики данных для дочерней компании Scientific American , Мне посчастливилось провести много времени на переднем крае коммерческой стороны разработки лекарств.

Мотивация к разработке этого курса исходит из моего опыта работы с DrugPatentWatch, комплексной платформой, помогающей выявлять и оценивать возможности, связанные с истечением срока действия патента на лекарственные препараты и поступлением генериков. В начале 2000-х годов первая версия DrugPatentWatch была разработана в ответ на неоднократные просьбы ответить на простой вопрос: «Когда истекает срок действия патентов на лекарства?» По мере развития платформы стало очевидным, что существует острая необходимость в едином источнике, объединяющем широкое стратегическое руководство, чтобы помочь заинтересованным сторонам на протяжении всей цепочки создания стоимости разработки и доставки лекарств.Этот курс был разработан для удовлетворения этой потребности.

В начале 2000-х годов первая версия DrugPatentWatch была разработана в ответ на неоднократные просьбы ответить на простой вопрос: «Когда истекает срок действия патентов на лекарства?» По мере развития платформы стало очевидным, что существует острая необходимость в едином источнике, объединяющем широкое стратегическое руководство, чтобы помочь заинтересованным сторонам на протяжении всей цепочки создания стоимости разработки и доставки лекарств.Этот курс был разработан для удовлетворения этой потребности.

Как и в случае с другими моими публикациями, этот курс сосредоточен на практическом интеллекте. Поскольку правовые и нормативные основы разработки и доставки лекарств сложны и часто меняются, подход, используемый в этом курсе, состоит в том, чтобы объяснить текущее положение дел и предоставить репрезентативные примеры, которые помогут вам развить глубокое понимание, чтобы вы могли быстро адаптироваться и извлекать выгоду из будущих событий.

Основная цель этого курса — заполнить пробелы в знаниях, помочь вам использовать свой опыт, не будучи чрезмерно исчерпывающим. Для читателей, ищущих более глубокую техническую информацию, я даю ссылки на некоторые книги и ресурсы в Интернете, которые я считаю полезными.

Для читателей, ищущих более глубокую техническую информацию, я даю ссылки на некоторые книги и ресурсы в Интернете, которые я считаю полезными.

Поскольку стратегическое планирование брендовых лекарств имеет много общего с поиском и установлением приоритетов для выхода на рынок непатентованных лекарств, этот курс актуален как для компаний-производителей дженериков, так и для брендов. Аналогичным образом, дистрибьюторы, плательщики, инвесторы и множество других заинтересованных сторон также выиграют от понимания коммерческой динамики фармацевтических и биотехнологических препаратов.

Надеюсь, вам понравится этот курс так же, как и мне, составившему его.

➤ Получите свой сертификат сегодняОхваченные темы

- Маломолекулярные и биологические препараты

- Дженерики и биосимиляры

- Одобрение и запуск дженериков

- 505 (b) Лекарства

- Патенты и другие формы интеллектуальной собственности

- Торговые секреты

- Товарные знаки

- Исключительные права на регулирование

- Анализ патентов и судебных разбирательств

- Размер и качество рынка

- Стратегии запуска и управления жизненным циклом фирменных лекарств

- Управление общим портфелем

Об авторе:

Яли Фридман, к. Д. имеет более чем 20-летний опыт предоставления бизнес-аналитики компаниям, занимающимся медико-биологической отраслью. Недавно журнал Scientific American назвал его одним из 100 самых влиятельных людей в области биотехнологии. Он также является автором учебника по строительной биотехнологии для уровня MBA и издателем журнала «Коммерческая биотехнология».

Д. имеет более чем 20-летний опыт предоставления бизнес-аналитики компаниям, занимающимся медико-биологической отраслью. Недавно журнал Scientific American назвал его одним из 100 самых влиятельных людей в области биотехнологии. Он также является автором учебника по строительной биотехнологии для уровня MBA и издателем журнала «Коммерческая биотехнология».

Приложение A.Справочник по вводу и выводу профиля сертификата Система сертификатов Red Hat 9

Входные и выходные данные профиля определяют ожидаемые входные параметры в запросе сертификата и выходной формат результата регистрации. Как и многие другие компоненты в системе сертификатов Red Hat, входы и выходы профилей реализованы в виде подключаемых модулей JAVA для обеспечения гибкости и настройки. В этом приложении приведены ссылки на подключаемые модули ввода и вывода по умолчанию.

В этом приложении приведены ссылки на подключаемые модули ввода и вывода по умолчанию.

Вход помещает определенные поля на страницу регистрации, связанную с определенным профилем сертификата.Входные данные, установленные для профиля сертификата, используются для динамического создания страницы регистрации с соответствующими полями; эти поля ввода собирают необходимую информацию для профиля, чтобы сгенерировать окончательный сертификат.

A.1.1. Ввод запроса сертификата

Входные данные запроса сертификата используются для регистрации, в которой запрос сертификата вставляется в форму регистрации. Он позволяет установить формат запроса из раскрывающегося списка и предоставляет поле ввода для вставки запроса.

Этот ввод помещает следующие поля в форму регистрации:

Тип запроса сертификата . Это раскрывающееся меню позволяет пользователю указать тип запроса сертификата. Возможные варианты: PKCS # 10 или CRMF. Регистрация сообщений управления сертификатами через синтаксис криптографических сообщений (CMC) поддерживается как PKCS # 10, так и CRMF.

Запрос сертификата . Это текстовая область, в которую нужно вставить запрос.

Пример А.1.

caAdminCert.cfg: input.i1.class_id = certReqInputImpl

A.1.2. Ввод запроса сертификата CMC

Входные данные запроса сертификата CMC используются для регистрации с использованием сообщения сертификата через CMS (CMC), который отправляется в форме запроса. Тип запроса должен быть PKCS # 10 или CRMF, и единственное поле — это текстовая область Certificate Request , в которую нужно вставить запрос.

Пример А.2.

caCMCUserCert.cfg: input.i1.class_id = cmcCertReqInputImpl

A.1.3. Вход для создания двойного ключа

Вход «Создание двойного ключа» предназначен для регистрации, в которой будут сгенерированы пары двойных ключей и, таким образом, выданы два сертификата: один для подписи, а другой — для шифрования.

Этот ввод помещает следующие поля в форму регистрации:

Тип запроса на создание ключа .

Это поле предназначено только для чтения. В качестве типа запроса отображается

Это поле предназначено только для чтения. В качестве типа запроса отображается crmf.Запрос на создание ключа . В этом поле устанавливается выбор размера ключа в запросе на создание ключа как для сертификатов шифрования, так и для подписи.

Пример А.3.

caDualCert.cfg: input.i1.class_id = dualKeyGenInputImpl

A.1.4. Вход для подписи файла

Вход File-Signing устанавливает поля для подписи файла, чтобы показать, что он не был подделан.

Этот ввод создает следующие поля:

Тип запроса на создание ключа . Это поле предназначено только для чтения. В качестве типа запроса отображается

crmf.Запрос на создание ключа . Этот ввод добавляет раскрывающееся меню для выбора размера ключа для использования в запросе генерации ключа.

URL-адрес подписываемого файла .

Это указывает расположение файла, который нужно подписать.

Это указывает расположение файла, который нужно подписать.Подписываемый текст . Это дает имя файла.

Пример А.4.

caAgentFileSigning.cfg: input.i2.class_id = fileSigningInputImpl

Вход Image устанавливает поле для подписи файла изображения. Единственное поле, которое создает этот ввод, — это URL изображения , в котором указывается местоположение изображения, которое должно быть подписано.

A.1.6. Вход для генерации ключа

Вход «Генерация ключа» используется для регистрации, в которой будет сгенерирована одна пара ключей, как правило, для регистрации сертификатов на основе пользователей.

Этот ввод помещает следующие поля в форму регистрации:

Тип запроса на создание ключа . Это поле предназначено только для чтения. В качестве типа запроса отображается

crmf.Запрос на создание ключа . Этот ввод добавляет раскрывающееся меню для выбора размера ключа для использования в запросе генерации ключа.

Пример A.5.

caDualCert.cfg: input.i1.class_id = keyGenInputImpl

A.1.7. nsHKeyCertRequest (ключ токена) Ввод

Ввод Token Key используется для регистрации ключей для аппаратных токенов, которые агенты будут использовать позже для аутентификации на основе сертификатов.

Этот ввод помещает следующие поля в форму регистрации:

Пример А.6.

caTempTokenDeviceKeyEnrollment.cfg: input.i1.class_id = nsHKeyCertReqInputImpl

A.1.8. nsNKeyCertRequest (ключ пользователя токена) Ввод

Ввод Token User Key используется для регистрации ключей для пользователя аппаратного токена, чтобы агенты могли использовать токен позже для аутентификации на основе сертификата.Этот ввод помещает следующие поля в форму регистрации:

Пример A.7.

caTempTokenUserEncryptionKeyEnrollment.cfg: input.i1.class_id = nsNKeyCertReqInputImpl

A.1.9. Ввод обновления серийного номера

Вход для обновления серийного номера используется для установки серийного номера существующего сертификата, чтобы ЦС мог извлечь исходную запись сертификата и использовать эту информацию для повторного создания сертификата. Входные данные вставляют поле Серийный номер в форму регистрации.

Это единственный ввод, который необходимо использовать с формой продления; вся остальная информация предоставляется в записи сертификата.

Пример A.8.

caTokenUserEncryptionKeyRenewal.cfg: input.i1.class_id = serialNumRenewInputImpl

A.1.10. Тема DN Ввод

Ввод DN субъекта позволяет пользователю ввести конкретное DN для установки в качестве имени субъекта сертификата, а ввод вставляет одно поле Subject Name в форму регистрации.

Пример A.9.

caAdminCert.cfg: input.i3.class_id = subjectDNInputImpl

A.1.11. Ввод имени субъекта

Вход Subject Name используется для регистрации, когда нужно получить параметры DN от пользователя. Параметры используются для формулирования имени субъекта в сертификате. Этот ввод помещает следующие поля в форму регистрации:

UID (идентификатор пользователя каталога LDAP)

Электронная почта

Common Name (имя пользователя)

Организационная единица (организационная единица (

или), к которой принадлежит пользователь)Организация (наименование организации)

Страна (страна, в которой находится пользователь)

Пример А.10.

caDualCert.cfg: input.i2.class_id = subjectNameInputImpl

A.1.12. Ввод информации об отправителе

Входная информация об отправителе собирает информацию о запрашивающем сертификате, такую как имя, адрес электронной почты и телефон.

Этот ввод помещает следующие поля в форму регистрации:

Имя запрашивающего

Электронная почта отправителя запроса

Телефон запрашивающего

Пример А.11.

caAdminCert.cfg: input.i2.class_id = submitterInfoInputImpl

Общий ввод позволяет администраторам указывать любое количество полей ввода, которые будут использоваться с надстройками расширения, которые обрабатывают шаблоны. Например, параметры ccm и GUID используются в подключаемом модуле по умолчанию для расширения альтернативного имени субъекта с шаблоном:

Пример A.12.

input.i3.class_id = genericInputImpl input.i3.params.gi_display_name0 = ccm Вход.i3.params.gi_param_enable0 = true input.i3.params.gi_param_name0 = ccm input.i3.params.gi_display_name1 = GUID input.i3.params.gi_param_enable1 = true input.i3.params.gi_param_name1 = GUID input.i3.params.gi_num = 2 … policyset.set1.p6.default.class_id = subjectAltNameExtDefaultImpl policyset.set1.p6.default.name = Расширение альтернативного имени субъекта по умолчанию policyset.set1.p6.default.params.subjAltExtGNEnable_0 = true policyset.set1.p6.default.params.subjAltExtGNEnable_1 = true policyset.set1.p6.default.params.subjAltExtPattern_0 = $ request.куб.см $ policyset.set1.p6.default.params.subjAltExtType_0 = DNSName policyset.set1.p6.default.params.subjAltExtPattern_1 = (Любой) 1.3.6.1.4.1.311.25.1,0410 $ request.GUID $ policyset.set1.p6.default.params.subjAltExtType_1 = OtherName policyset.set1.p6.default.params.subjAltNameExtCritical = false policyset.set1.p6.default.params.subjAltNameNumGNs = 2

A.1.14. Ввод расширения альтернативного имени субъекта

Ввод расширения альтернативного имени субъекта используется вместе с подключаемым модулем расширения альтернативного имени субъекта по умолчанию.Это позволяет администраторам включать пронумерованные параметры в URI с шаблоном req_san_pattern_ # на входе и, следовательно, с расширением SubjectAltNameExt . Например, URI, содержащий:

... & req_san_pattern_0 = host0.Example.com & req_san_pattern_1 = host1.Example.com

вставляет host0.Example.com и host1.Example.com в расширение SubjectAltNameExt из профиля ниже.

Пример А.13.

input.i3.class_id = input.i3.name = subjectAltNameExtInputImplsubjectAltNameExtInputImpl … policyset.serverCertSet.9.constraint.class_id = noConstraintImpl policyset.serverCertSet.9.constraint.name = Нет ограничений policyset.serverCertSet.9.default.class_id = subjectAltNameExtDefaultImpl policyset.serverCertSet.9.default.name = Расширение альтернативного имени субъекта По умолчанию policyset.serverCertSet.9.default.params.subjAltExtGNEnable_0 = true policyset.serverCertSet.9.default.params.subjAltExtPattern_0 = $ request.req_san_pattern_0 $ policyset.serverCertSet.9.default.params.subjAltExtType_0 = DNSName policyset.serverCertSet.9.default.params.subjAltExtGNEnable_1 = true policyset.serverCertSet.9.default.params.subjAltExtPattern_1 = $ request.req_san_pattern_1 $ policyset.serverCertSet.9.default.params.subjAltExtType_1 = DNSName policyset.serverCertSet.9.default.params.subjAltExtGNEnable_2 = false policyset.serverCertSet.9.default.params.subjAltExtPattern_2 = $ request.req_san_pattern_2 $ policyset.serverCertSet.9.default.params.subjAltExtType_2 = DNSName policyset.serverCertSet.9.default.params.subjAltNameExtCritical = false policyset.serverCertSet.9.default.params.subjAltNameNumGNs = 2

Настройка универсального сертификата SSL

Настройка универсального сертификата SSLМенеджер SSL позволяет настроить наш общий сертификат SSL на ваш домен

Чтобы настроить сертификат SSL, выберите «Использовать общий сертификат SSL. (бесплатно) «радиокнопка из страницу «Диспетчер SSL» и нажмите кнопку «Далее» .Вам будет предложено подтвердить установку. Нажмите «Далее» кнопку, чтобы завершить операцию. Это настроит наш общий сертификат SSL. в вашем домене. Результат операции будет отображаться на «SSL «Менеджер». Результат включает в себя названия каталогов, которые вы необходимо использовать для безопасного содержания и ссылку на ваш защищенный сайт. Два каталоги называются «безопасными» и «безопасными-cgi-bin». Доступ к защищенному контенту можно получить по адресу:

https: //www.securewebexchange.com / ваш домен /

Нажмите кнопку «Готово», чтобы выйти из диспетчера SSL.

Securewebexchange.com

Домен www.securewebexchange.com это точка доступа браузера к вашему защищенному контенту. Безопасный и безопасный-cgi-bin каталоги используются для хранения вашего защищенного контента и доступны через FTP и WebsiteOS Файловый менеджер. Поскольку эти каталоги существуют за пределами вашего общедоступного каталога, они не могут быть напрямую доступны через веб-браузер. Как отмечалось выше параграф securewebexchange.ком домен используется браузером для просмотра вашего защищенного содержимого.

Примеры реализации

В этих примерах используется фиктивный домен под названием «bobscars.com». и предположим, что диспетчер SSL был запущен для настройки домена на securewebexchange.

Чтобы просмотреть защищенную форму заказа под названием «order.html», the order.html файл загружается в «безопасный» каталог bobscars.com. Пользователи формы будет обращаться к нему через домен securewebexchange.com по адресу: https: // www.securewebexchange.com/bobscars.com/order.html.

Чтобы использовать безопасный CGI под названием «process.cgi» для обработки заказа. форма, файл process.cgi загружается на bobscars.com secure-cgi-bin каталог. На странице «order.html» CGI вызывается из тег формы:

В разделе «Загрузить файлы развертывания» на странице (шаг 1) выберите один из вариантов срока действия сертификата:

В разделе «Загрузить файлы развертывания» на странице (шаг 1) выберите один из вариантов срока действия сертификата:

Если ваш конечный пользователь имеет доступ к сценарию, он может запустить его на других устройствах для получения сертификатов Duo для этих конечных точек без вашего ведома.

Если ваш конечный пользователь имеет доступ к сценарию, он может запустить его на других устройствах для получения сертификатов Duo для этих конечных точек без вашего ведома. Если вы добавляете другую интеграцию управления, вместо этого нажмите кнопку «Добавить интеграцию».

Если вы добавляете другую интеграцию управления, вместо этого нажмите кнопку «Добавить интеграцию». Это лучший вариант для большинства развертываний Duo.

Это лучший вариант для большинства развертываний Duo. bat . Загруженный файл будет называться trust_endpoints_edge_configuration.bat .

bat . Загруженный файл будет называться trust_endpoints_edge_configuration.bat .

Имена загруженных файлов будут похожи на

Имена загруженных файлов будут похожи на

Подтвердите импорт вставленного документа, нажав Да .

Подтвердите импорт вставленного документа, нажав Да .

Это поле предназначено только для чтения. В качестве типа запроса отображается

Это поле предназначено только для чтения. В качестве типа запроса отображается  Это указывает расположение файла, который нужно подписать.

Это указывает расположение файла, который нужно подписать.